Con el final del mes de Abril y el comienzo del mes de Mayo van a tener lugar una serie de eventos que merece la pena que tengas en el radar, así que aquí te dejo una pequeña agenda de lo que está por llegar.

Durante los días que quedan del mes de Abril tendrá lugar la selección de nuevos Talentum, algunos de ellos acabarán en Eleven Paths con nosotros, y otros podrán disfrutar de unas becas en Startups para hacer sus proyectos. Los lugares donde se van a realizar las charlas y las pruebas primeras son los siguientes, y basta con que te presentes allí.

Durante los días que quedan del mes de Abril tendrá lugar la selección de nuevos Talentum, algunos de ellos acabarán en Eleven Paths con nosotros, y otros podrán disfrutar de unas becas en Startups para hacer sus proyectos. Los lugares donde se van a realizar las charlas y las pruebas primeras son los siguientes, y basta con que te presentes allí.

Abril:Si quieres saber más de las becas Talentum, aquí tienes el vídeo de la presentación donde algunos de los que han estado ya becados contaban sus proyectos y sus experiencias.

24 [12:00] Universidad de Santiago Campus Sur

25 [12:00] U. de Sevilla, Salón de Actos de la Facultad de Informática

25 [12:00] U. Complutense de Madrid - Facultad de Informática, Aula 8

28 [10:00] Universidad Pablo de Olavide Sevilla

29 [12:45] Universidad de Málaga, Salón de Grados A de la ETS de Ingeniería Informática y ETS Ingeniería de Telecomunicación

30 [13:00] U. Politécnica de Cataluña Aula Máster, Edificio A3, Barcelona

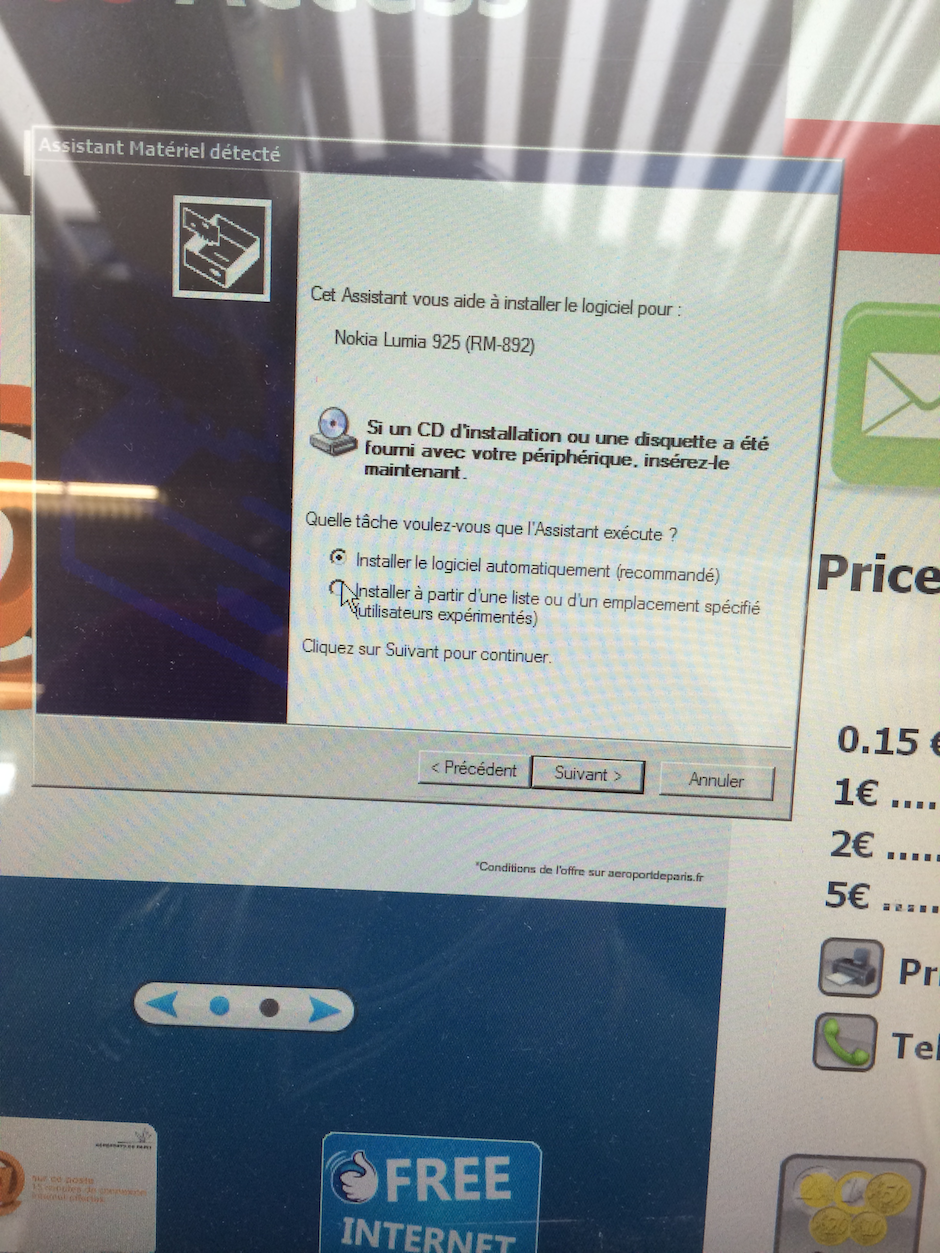

Figura 1: Presentación de los proyectos de las becas Talentum

Luego un recordatorio del evento que tiene lugar en Madrid este fin de semana "Retro Madrid", donde los amantes de la retro-computación podrán pasar un fin de semana de lo más 8 bits posible.

|

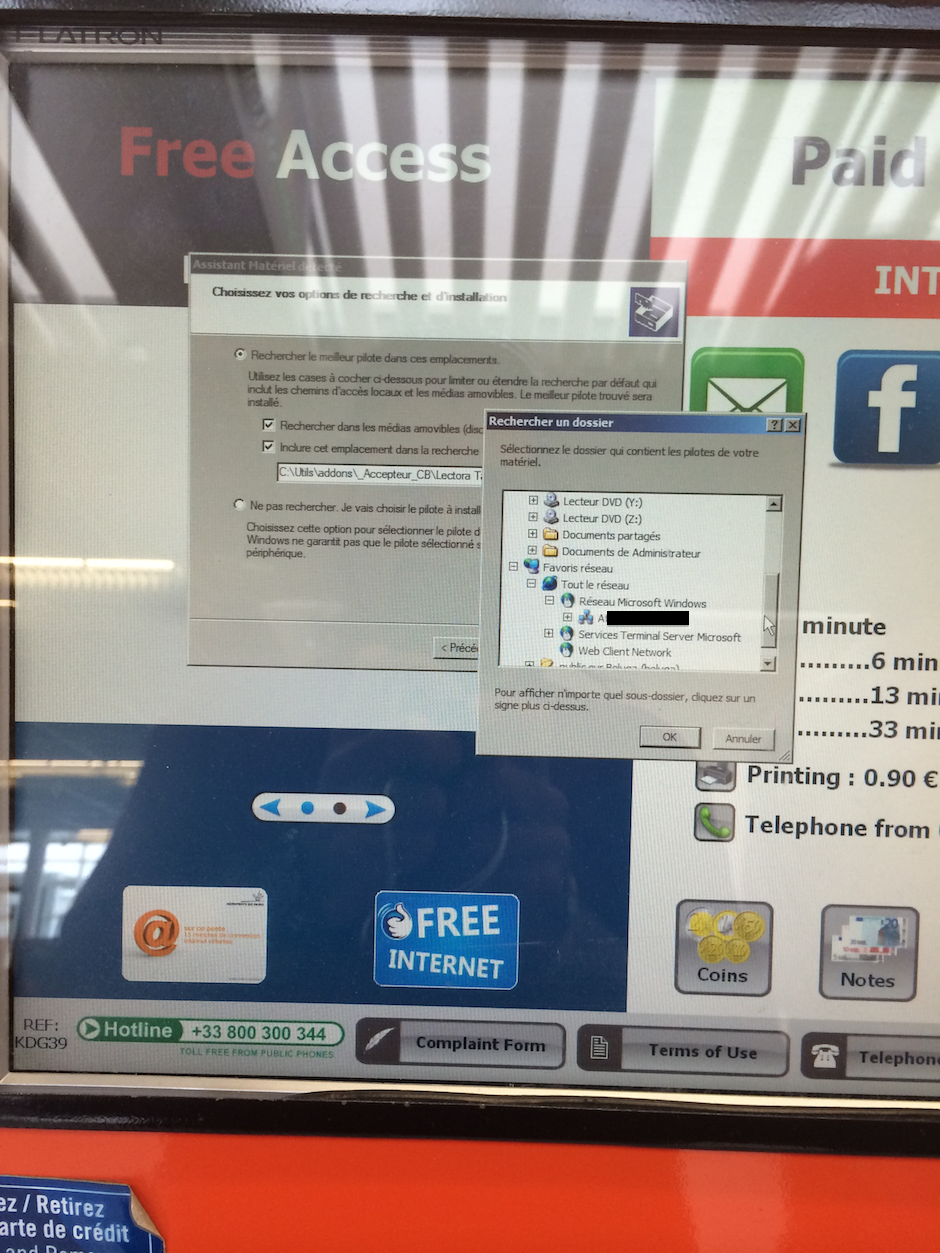

| Figura 2: 26 y 27 de Abril Retro Madrid 2014 |

Durante la semana que viene un par de eventos de los que no os había hablado aún. El primero de ellos es Mundo Hacker Day con la presencia de Kevin Mitnick (@kevinmitnick) y donde participarán otros ponentes dentro del mundo de la seguridad. Será en Madrid, el día 29 de Abril y hay que comprar una entrada para poder asistir.

|

| Figura 3: 29 de Abril Mundo Hacker Day 2014 en Madrid |

Ese mismo día 29 de Abril por la mañana, también tiene lugar un evento gratuito en Madrid organizado por AENOR sobre la norma ISO/IEC 25000. La agenda la tienes en este enlace y el registro gratuito en este otro.

|

| Figura 4: 29 de Abril en Madrid, Jornada AENOR sobre ISO/IEC 25000 |

Ya a principios de Mayo tendrá lugar la DragonJAR Security Conference 2014, donde se van a dar cita muchos y buenos ponentes internacionales, con la presencia de nuestro CSA de Eleven Paths en ColombiaLeonardo Huertas (@samuraiblanco).

|

| Figura 5: DragonJAR Security Conference 2014 |

Al evento, como podéis ver, van ponentes de muchos países, así que si estás en Colombia o cerca de la región de Manizales los días 5 a 10 de Mayo, merece la pena que te apuntes a algún taller o a la conferencia.

|

| Figura 6: Ponentes internacionales en DragonJAR Security Conference 2014 |

Os contaré más de esto, pero ya se están cocinando las II jornadas de X1RedMasSegura, que tendrán lugar del 8 al 17 de Mayo, y que yo haré por estar allí dando alguna charla. Si tienes tiempo, ya puedes ir reservando hueco en tu agenda.

A todo esto, yo seguiré los martes a las 11:15 en mi pequeña participación en La Mañana con Javi Nieves, así que siempre puedes sintonizar a esa hora la radio para escucharme un poco.

Saludos Malignos!