Sin duda este pasado mes de Septiembre si hay una empresa tecnológica que ha copado, "wows", "ays", "tomas", "uffes" y "joderes" ha sido la de la manzana mordida: Apple. Un mes en el que la empresa no ha parado de tener guerras en los medios, lo que deja claro que estar en el equipo de comunicación y prensa debe ser de todo menos relajado.

CelebGate

Este mes estuvo marcado, sin duda, por el Celebgate. Un escándalo provocado por la publicación 4Chan de una colección de fotos robadas en paños menos - y a veces en ausencia de dichos paños - de famosas que habían sido sacadas de sus backups de iCloud. Entre los fallos de Apple y la facilidad de hacer ataques dirigidos a las famosas, parece que al final la responsabilidad era divida entre fallos de seguridad en iCloud - alguno conocido hasta con más de seis meses de anterioridad por Apple - y las famosas que pusieron sus passwords con ligereza.

Figura 2: Demo de cómo bajar fotos de iCloud con un robo por Phishing

Esto no pararía durante todo el mes, y ayer mismo hubo la tercera oleada de fotos robadas a famosas, con nuevas instantáneas de la vida privada que aparecieron en la red. Además, ha habido que sumar otro cosa similar en España, donde otro coleccionista hacía algo similar con famosas españolas y fue detenido en Córdoba.

El iPhone 6 y el iPhone 6 Plus

Durante la primera quincena del mes, Apple tuvo su keynote de presentación de nuevos productos, donde para conseguir mantener la expectación y que no se filtrara ni una sola fotografía en la red, a todo el personal que entraba y salía en el evento se le censuró la cámara del smartphone con una pegatina que cambiaba de color si era despegada por el contacto con el aire. Si la pegatina tenía ese color, entonces no podría salir ese smartphone hasta después del evento.

En él se anunció el iPhone 6 grandote y el iPhone 6 aún más grandote. Este último sobre todo, ya que por mucho que insistan en decir que es un smartphone, la cosa tira más a phablet que a otra cosa, que cuando he estado jugando con él ha sido casi imposible tenerlo en las manos y manejarlo con una sola. Eso sí, la posibilidad de grabar en Full HD con el iPhone 6 más grandote ha atraído a los aficionados del vídeo amateur. Y es que como ha cambiado iPhone, desde aquel iPhone Original que era un dispositivo para escuchar música, hacer llamadas y navegar por Internet y que no permitía ni grabar vídeo. Ya veis, ahora habrá avalancha de CelebGate con vídeos en HD, para que quede toda la intimidad bien documentada. Id comprando palomitas.

Lo mejor de todo en los mentideros de las redes sociales, sin duda, fue ver caer el iPhone 6 plus del primer comprador nada más sacarlo de su caja. Trending Tronching en la red, que diría Leo Harlem, cuando todo el mundo pensó a la vez lo mismo. Si ya hubiéramos desarrollado la telequinesis como forma de comunicación de nuestra especie, seguro que le habría llegado un D.o.S. con un mismo pensamiento global.

Figura 4: Vídeo del primer iPhone 6 cayendo

Y es que los iPhone grandotes en su lanzamiento se han vendido como rosquillas e incluso en países acosados por la crisis pusieron el sold-out de ambos modelos durante el primer día. Bueno, no del todo, si te pateabas las tiendas en España podías llegar a conseguir el iPhone 6 de 16GB, es decir, el más pequeño. Claro está que, teniendo un sistema operativo iOS que ocupa ya unos cuantos de Gigabytes, y teniendo en cuenta que las actualizaciones del sistema ocupan otro puñado de Gigabytes cada vez que salen, tener uno con 16Gb es pasarse todo el tiempo borrando los vídeos que has grabado, quitando las apps que has descargado y contando los megas que has liberado para poder aplicar el parche.

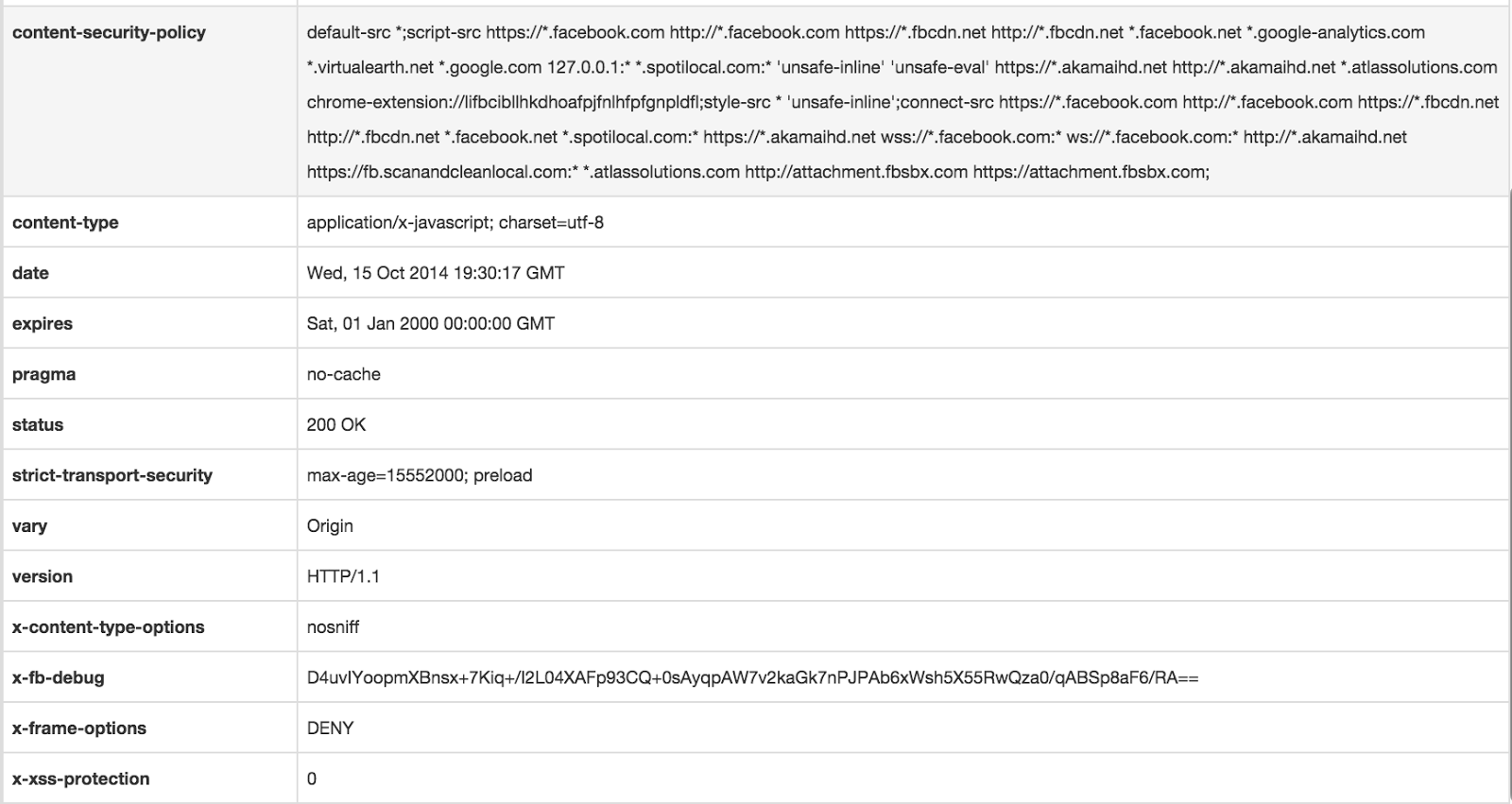

El CDNGate de la Keynote

Si te conectaste a ver el evento en streaming verías que no iba muy allá, y es que a la hora de montar la CDN (Contente Delivery Network) para la distribución del streaming de vídeo la liaron parda. Parece ser que no distribuyeron el tráfico correctamente y todos los usuarios eran enviados al mismo punto de distribución, además de que el diseño de la página no fue muy acertado, al meter el streaming social en la misma web y pedir la actualización cada muy poco de todo el hilo. Un fallo de sistemas gordo que hizo que las críticas a la retransmisión fueran muchas.

El bendgate

Eso sí, otra de las crisis de media en Apple fue el famoso "se me ha doblado el iPhone 6 Plus", un escándalo donde los compradores del smartphablet se quejaban de que sin quererlo podrían ver el vídeo en Full HD y con pantalla curva, lo que llevó a Apple a tener que responder a las quejas.

Nueve dijo la compañía que fueron los clientes que presentaron quejas de esto, y para demostrar que sus pruebas de QA de hardware son robustas, publicaron vídeos de cómo retuercen los dispositivos para medir su grado de resistencia en la vida real dentro de los bolsillos de los humanos más difíciles.

Figura 6: Test de resistencia en iPhone

|

| Figura 7: El Bendgate visto por Heineken |

El iOS 8.algo

Y es que en cuanto actualizaciones la cosa ha sido, cuanto menos, movidita. La cosa comenzó con el lanzamiento de iOS 8 con los nuevos teléfonos y una actualización masiva para todos los terminales soportados, es decir, el iPhone 5, el iPhone 5S, el iPhone 5C - si hombre, ese de colores que llevan los que no podían comprarse el iPhone 5S (o eso dicen) - el iPhone 6, y los iPod Touch, iPad Air, iPad mini y Apple TV ... y algo más que seguro que me dejo. Esa actualización eran unos 4Gb de nada que obligaba a limpiar cosas y hacer hueco.

Pero, con la actualización de iOS 8 la cosa se empezó a torcer con un buen montón de bugs de gente que se quejaba de que le dejaba de funciona el Touch ID, que se comía la batería, bugs de crasheos varios, etcétera. Por suerte, aún se podía descender la versión a la iOS 7.1.2, así que se promocionó el manual del downgrade para los más descontentos y se empezó a trabajar con urgencia en la iOS 8.0.1, que salió la semana pasada.

|

| Figura 8: Bug en iOS 8.0.1 no permite hacer llamadas |

Con la versión iOS 8.0.1 se cepillaron del smartphone la parte de phone en muchos de los terminales, así que hubo que abortar a lo bestia. Se paró la distribución de iOS 8.0.1 y se lanzó un procedimiento de downgrade a la iOS 8.0, al tiempo que se cancelaba el downgrade a la iOS 7.1.2, por lo que ya estabas en iOS 8 sí o sí. Por supuesto, al día siguiente ya había nueva actualización a la iOS 8.0.2 que solucionaba el bug ese de poder llamar por teléfono. Eso sí, por el camino restablecieron las preferencias de iCloud y se cepillaron montones de documentos de lo usuarios. Ouch!

Cada vez que llega una de esas actualizaciones, ya sabes, gigabytes van, gigabytes vienen para instalar en tus terminales, y un poco de tiempo para ello, lo que no deja muy contento a los usuarios pero.. como aún no va fino, ya se está preparando la versión iOS 8.1 que parece que va a llegar a nuestras manos junto a los nuevos iPad Air & iPad Mini que van a ser lanzados este mes.

El Pay y el Watch

Las novedades que Apple presentó, dejando al margen a los iPhone grandotes y el iOS 8.algo de los que se sabía prácticamente todo con anterioridad, fue el poder pagar con Apple Pay - merced a la integración con NFC, los acuerdos con compañías de medios de pago y la distribución de dispositivos de pago por las principales tiendas de USA - y el reloj. El Apple Watch, cuyo objetivo es meterse en el mundo de la moda y los amantes de los relojes, por lo que se aleja mucho del formato de smartwatches que teníamos hasta el momento.

Lo habrá hasta hecho en oro, por eso de satisfacer a los amantes del "colorao" que ahora podrán usar Apple Pay con un giro de muñeca. Eso sí, con una protección basada en un sensor de muñeca que detecta si te han quitado el reloj. Aún no están a la venta, pero seguro que los van a vender como churros para llenar aún más las arcas de la empresa.

Como era de esperar, la preocupación popular fue si Apple tendría ahora también la información de los pagos y los datos de salud de sus compradores al ponerse el reloj, por lo que el equipo de comunicaciones tuvo que salir a la palestra para decir esa frase de "Nosotros vendemos grandes productos (y caros, se olvidaron de decir), no tus datos".

Ha sido un mes muy movido para la compañía, pero aun queda octubre con el nuevo OSX Yosemite, los nuevos tablets y los nuevos escándalos, que está claro que esta compañía ahora mueve el mundo de la tecnología junto a Google y pocas más. Y es que hasta un hecho tan de buena voluntad, como regalar a todo el mundo el nuevo disco de U2 generó polémica, ya que muchos usuarios pidieron poder borrarlo y Apple tuvo que sacar una herramienta para hacerlo. Ah, sí, y al final también parchearon ShellShock este mes para los sistemas operativos con soporte. ¿Es o no es interesante seguir el mundo de la tecnología con Apple de por medio?

Saludos Malignos!